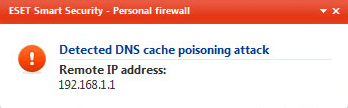

J’ai ESET Smart Security installé sur l’un de mes PC et j’ai récemment reçu un message d’alerte disant ce qui suit:

Detected DNS Cache Poisoning Attack is detected by the ESET personal firewall

Oups! Cela ne sonne certainement pas trop bien. Une attaque d’empoisonnement de cache DNS est fondamentalement la même chose que l’usurpation DNS, ce qui signifie essentiellement que le cache du serveur de noms DNS a été compromis et lors de la demande d’une page Web, au lieu d’obtenir le vrai serveur, la demande est redirigée vers un ordinateur malveillant qui peut télécharger des logiciels espions ou des virus sur l’ordinateur.

J’ai décidé d’effectuer une analyse antivirus complète et j’ai également téléchargé Malwarebytes et j’ai également fait une analyse des logiciels malveillants. Aucune des deux analyses n’a apporté quoi que ce soit, alors j’ai commencé à faire un peu plus de recherches. Si vous regardez la capture d’écran ci-dessus, vous verrez que l’adresse IP «distante» est en fait une adresse IP locale (192.168.1.1). Cette adresse IP est en fait l’adresse IP de mon routeur! Mon routeur empoisonne donc mon cache DNS?

Pas vraiment! Selon ESET, il peut parfois détecter accidentellement le trafic IP interne d’un routeur ou d’un autre appareil comme une menace possible. C’était définitivement le cas pour moi car l’adresse IP était une adresse IP locale. Si vous recevez le message et que votre adresse IP se situe dans l’une de ces plages ci-dessous, il ne s’agit que de trafic interne et il n’y a pas lieu de s’inquiéter:

192.168.x.x

10.x.x.x

172.16.x.x to 172.31.x.x

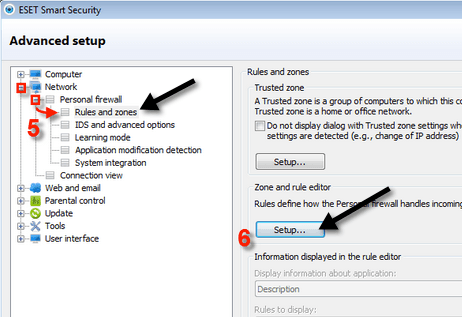

S’il ne s’agit pas d’une adresse IP locale, faites défiler vers le bas pour obtenir des instructions supplémentaires. Tout d’abord, je vais vous montrer ce qu’il faut faire s’il s’agit d’une adresse IP locale. Allez-y, ouvrez le programme ESET Smart Security et accédez au Réglages avancés dialogue. Développer Réseau, puis Pare-feu personnel et cliquez sur Règles et zones.

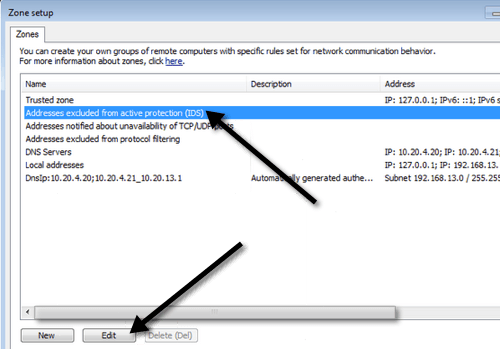

Clique sur le Installer bouton sous Éditeur de zones et de règles et cliquez sur le Zones languette. Cliquez maintenant sur Adresse exclue de la protection active (IDS) et cliquez Éditer.

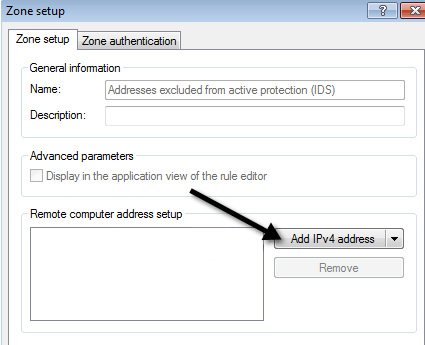

Suivant un Zone installer apparaîtra et ici vous voulez cliquer sur Ajouter une adresse IPv4.

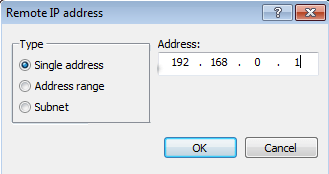

Maintenant, saisissez l’adresse IP qu’il a répertoriée lorsque ESET a détecté la menace.

Cliquez sur OK plusieurs fois pour revenir au programme principal. Vous ne devriez plus recevoir de messages de menace concernant les attaques d’empoisonnement DNS provenant de cette adresse IP locale. Si ce n’est pas une adresse IP locale, cela signifie que vous pourriez être victime d’usurpation DNS! Dans ce cas, vous devez réinitialiser votre fichier Windows Hosts et vider le cache DNS de votre système.

Les gens d’ESET ont créé un fichier EXE que vous pouvez simplement télécharger et exécuter pour restaurer le fichier Hosts d’origine et vider le cache DNS.

https://support.eset.com/kb2933/

Si vous ne souhaitez pas utiliser leur fichier EXE pour une raison quelconque, vous pouvez également utiliser le logiciel Fix It suivant pour télécharger Microsoft pour restaurer le fichier Hosts:

https://support.microsoft.com/en-us/help/972034/how-to-reset-the-hosts-file-back-to-the-default

Pour effacer manuellement le cache DNS sur un PC Windows, ouvrez l’invite de commande et tapez la ligne suivante:

ipconfig /flushdns

Normalement, la plupart des gens ne seront jamais victimes d’usurpation DNS et il peut être judicieux de désactiver le pare-feu ESET et d’utiliser simplement le pare-feu Windows. J’ai personnellement trouvé que cela soulève trop de faux positifs et finit par effrayer les gens plus que de les protéger. Prendre plaisir!